安全100%丨如何利用工具追踪“消失的币”?

加密资产安全存管是行业老生常谈的话题,回顾过去发生的一系列攻击事件不难看出,相对于传统盗窃、欺诈活动造成的损失,加密资产丢失更加难以挽回。其原因在于区块链网络的匿名特性,导致普通投资者与调查人员无法在链上地址与现实实体之间建立联系,进而错过及时的损失冻结机会,目前这一现状已经对加密行业的个人资产安全构成了普遍威胁。

对投资者与调查人员而言,如何在风险活动发生前感知威胁,并在损失发生后及时追踪挽损,是不得不考虑的一点。

消失的币

“我的币突然就消失了”、“这个钱包我用了3年,一直没问题”、“我很肯定助记词没有泄露”、“我有很强的安全意识”、“我是在官网下载的软件”,这是大部分丢币者回顾事件时采用的描述,但事实往往并非如此。

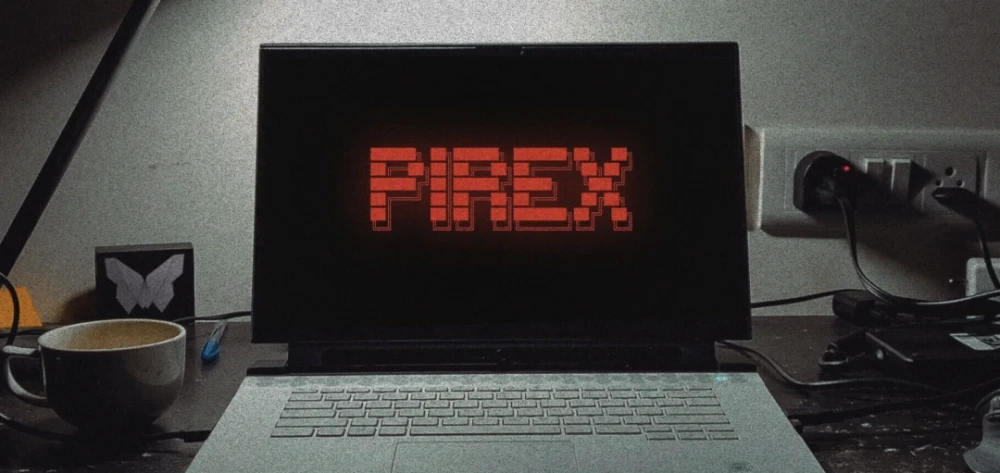

搜索引擎下载钱包APP。各类搜索引擎是假网站滋生的沃土,欺诈者通过SEO与SEM在互联网上推广钓鱼链接,当用户仅通过某些关键词进行搜索,就有可能点击下载带有后门的假钱包APP,这类程序的基本外观与使用体验均与被冒充的产品相一致,而一旦通过该程序同步助记词或创建钱包并存入资产,都将导致代币的损失。

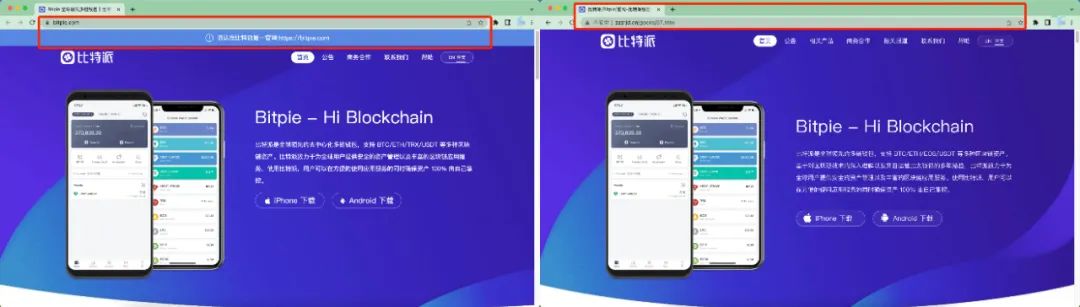

以假比特派钱包为例,在某浏览器搜索关键词「比特派钱包」后,第一页几乎全都是钓鱼链接,尽管假钱包网站的页面和真实网站如出一辙,但仔细观察不难发现网址是错误的。

左图为假比特派钱包官网,右图为真

粘贴板劫持。粘贴板劫持是一类经典的攻击技术,是恶意程序用来控制受害者计算机上的剪贴板并在受害者不知情的情况下将该内容更改为恶意内容的方法。

在加密货币相关黑灰产中的经典应用是对电报APP的恶意后门植入,后者是一款加密货币投资者常用的社交软件,许多场外交易活动依靠该软件进行。欺诈者会通过社会工程学攻击方法,诱导目标对象「下载」或「更新」假电报APP,一旦目标用户通过聊天框粘贴区块链地址,恶意软件便会识别替换发送恶意地址,导致交易对手方将资金发送到恶意地址,而被攻击者不自知。

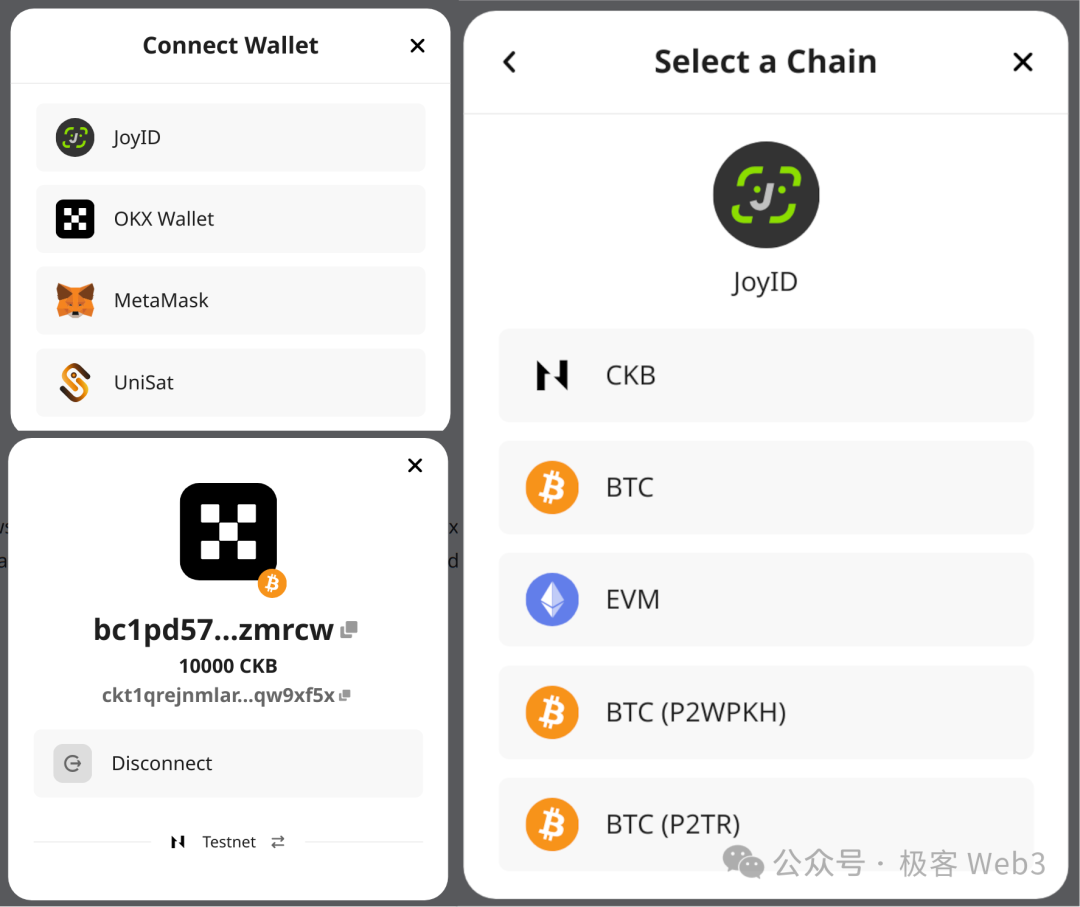

流动性挖矿盗币。加密货币投资欺诈类骗局往往以“高收益低风险”为噱头,吸引用户参与投资。较为常见的名义是流动性质押套利,声称向钱包中充值一定数量的加密货币,即可「躺赚」稳定收益,而此类网站的智能合约嵌入了恶意代码,在用户与页面产生交互后,黑客便获得转出代币的权限,随时可以盗取用户资金。

钓鱼网站

值得一提的是,该类骗局为了增加可信度,会要求受众下载OKXweb3钱包、trust钱包等知名软件,并声称这类活动受到OKX、Binance等机构的支持。但实际上钱包服务是无许可的,下载知名钱包并不意味着资产会更安全。

如何进行简单的资金追踪

对风险加密资金或地址进行资金分析,是Bitrace的数据工程师们的日常工作,他们的调查思路或许能够为丢币受害人提供一些有效的帮助:

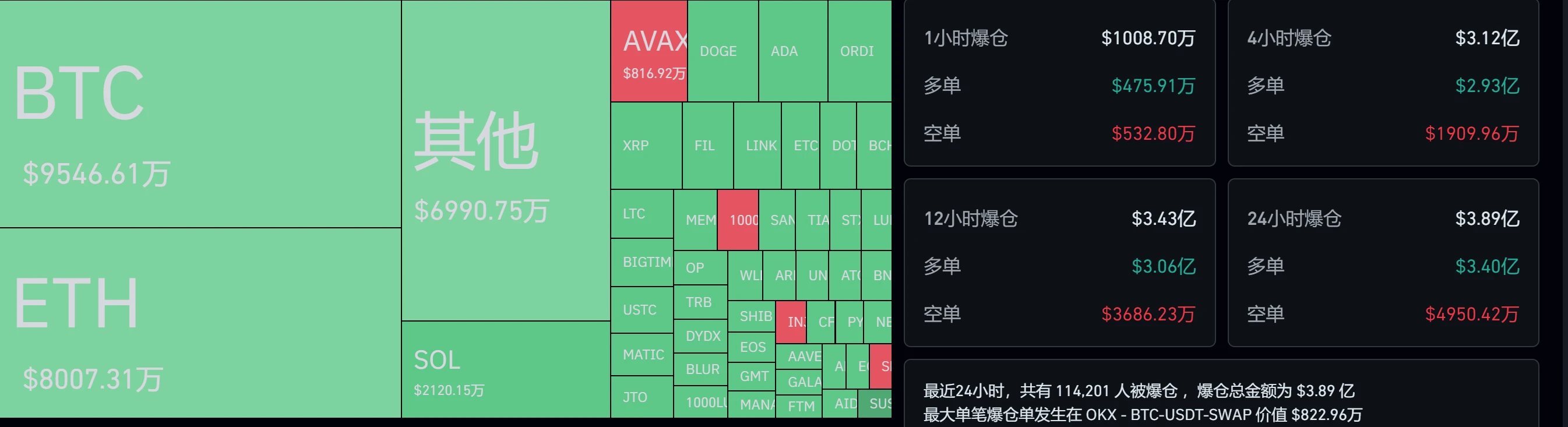

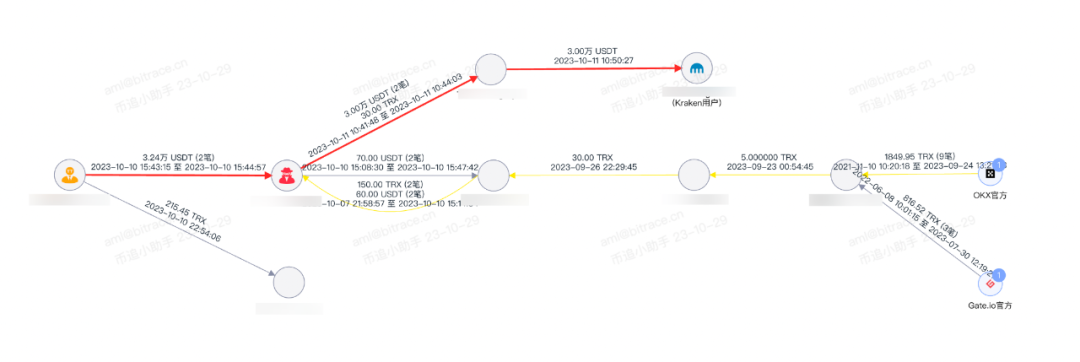

溯源手续费。进行链上操作的前提是地址中存有足够的手续费,对于任何攻击者而言,他们都不得不考虑如何以更匿名的形式获取初笔手续费。调查实践工作显示,大部分攻击者的地址沿着手续费来源向上追溯,都能够找到某个中心化交易平台热钱包地址。

以某盗币事件为例,受害人地址中的3.24万USDT被非法转移至某个新地址,尽管稀少的链上活动并没有泄露太多地址背后的信息,但手续费来源分析却能够指出,某个OKX用户可能为这个地址提供了初始资金,这为调查指明了方向。

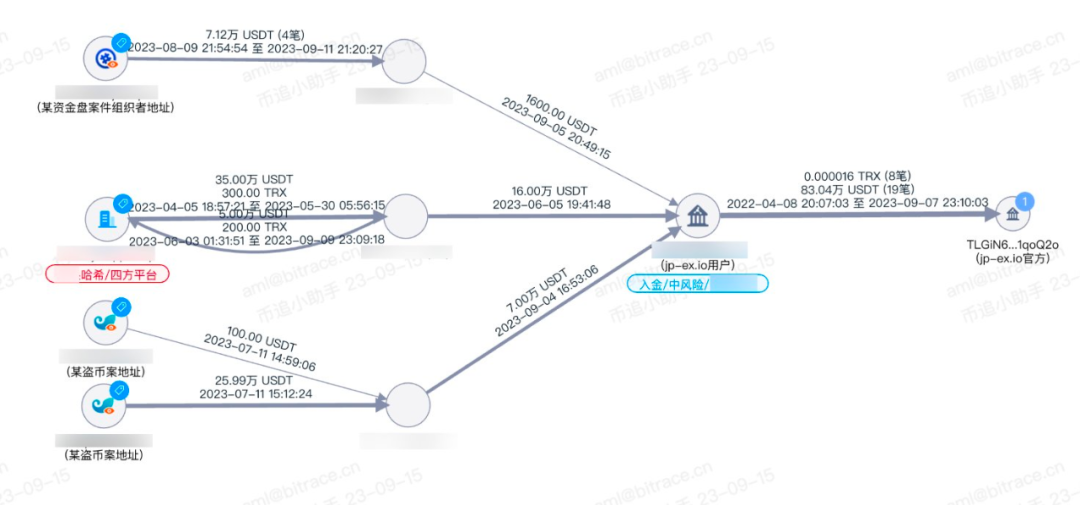

追踪资金去向。攻击者会骗人,但资金清洗链路永远不会,通过追踪资金清洗去向,有经验的分析师能够找到大量有用信息,包括关键地址钱包服务商,清洗资金地址机构类型,甚至是大致地理位置等。

以早前我们调查jpex事件时挖掘到的某个高风险用户地址为例,该地址「恰巧」与我们正在调查的某起盗币案件相关联,只观察这条资金通道而不对资金清洗地址做更多画像分析,可能有人会武断地判断这个交易所用户正是盗币者。但实际上,针对其交互对手方资金风险(网赌、资金盘、盗币)进行综合评估,不难判断该地址背后极大可能为业务复杂的承兑商,它不仅为交易所用户提供出入金业务,还帮助网赌、黑灰产关联资金在投资者市场进行倾销。也即,该事件中真正的关键地址为其上游地址,调查人员应及时转换方向。

运用专业的浏览器工具。除去etherscan、tronscan、bscscan等官方区块链浏览器以外,诸多专业的区块浏览器工具也能够在调查过程中提供更丰富的地址标签信息。