2023年Q1全球Web3区块链安全态势报告

数据图表可在此处查阅:Footprint Analytics: Crypto Analysis Dashboards

1 2023第一季度Web3安全态势综述

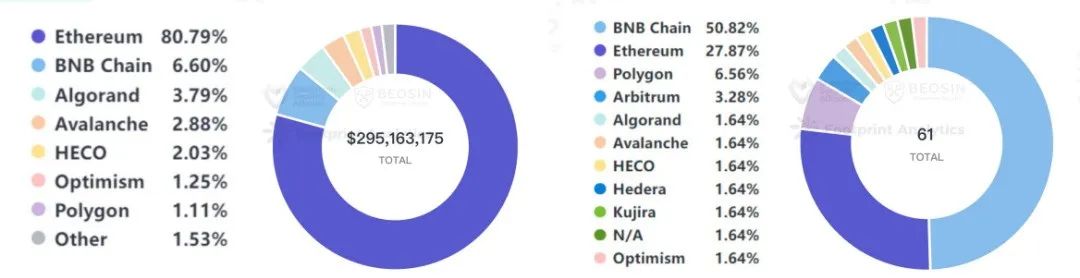

2023年第一季度,据区块链安全审计公司Beosin旗下Beosin EagleEye安全风险监控、预警与阻断平台共监测到Web3领域主要攻击事件61起,总损失金额约为2.95亿美元,较2022年第4季度下降了约77%。2023年第一季度的总损失金额低于2022年的任何一个季度。

除攻击事件外,2023年第一季度还监测到主要Rug Pull事件41起,涉及金额约2034万美元。

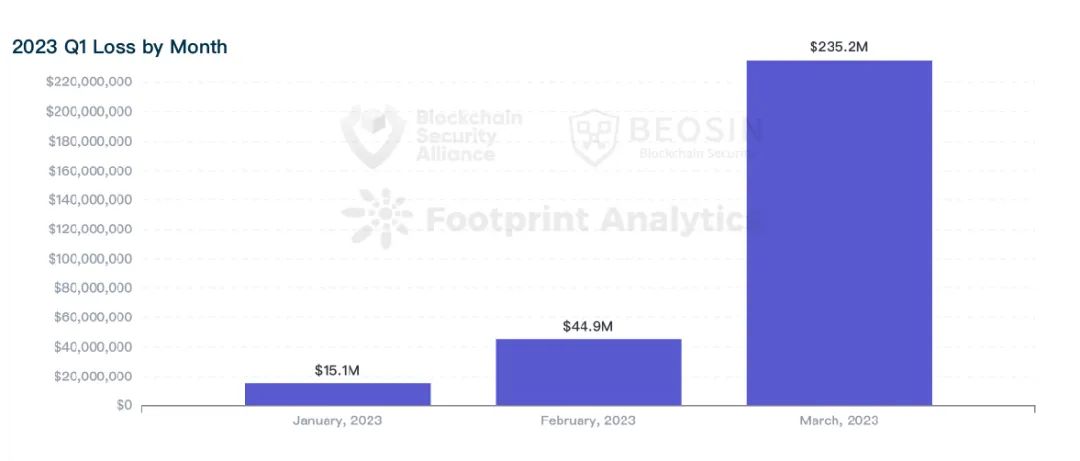

从月份来看,3月为攻击事件频发的一个月,总损失金额达到了2.35亿美元,占第一季度总损失金额的79.7%。

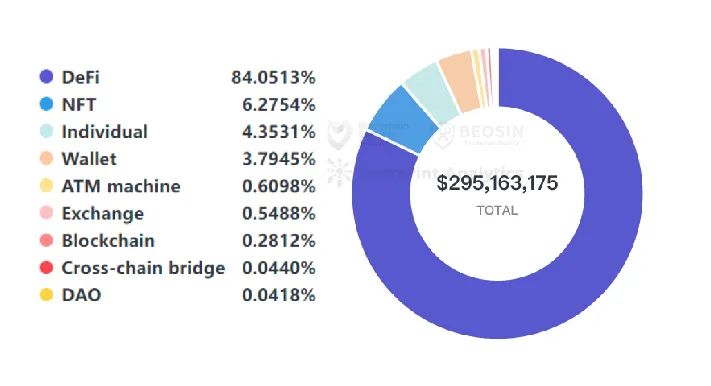

从被攻击项目类型来看,DeFi为本季度被攻击频次最高、损失金额最多的项目类型。42次安全事件总损失金额达到了2.48亿美元 ,占总损失金额的84%。

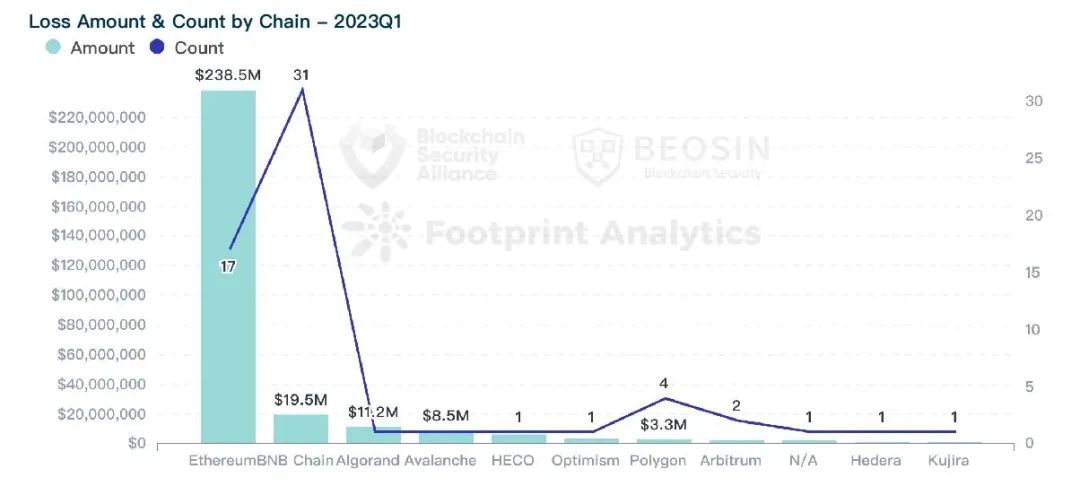

从链平台类型来看,80.8%的损失金额来自Ethereum,居所有链平台的第一位。

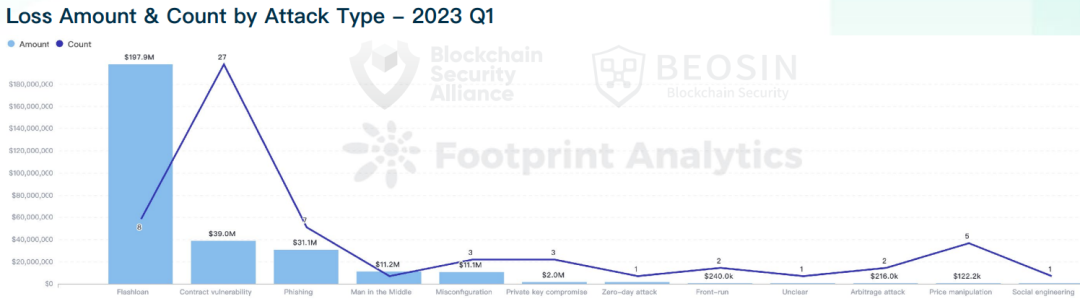

从攻击手法来看,本季度损失金额最高的攻击手法为闪电贷攻击,8次闪电贷事件损失约1.98亿美元;攻击手法频率最高的为合约漏洞利用,27次攻击占所有事件数量的44%。

从资金流向来看,本季度约有2亿美元的被盗资产得以追回。本季度资金追回的情况优于2022年的任何一个季度。

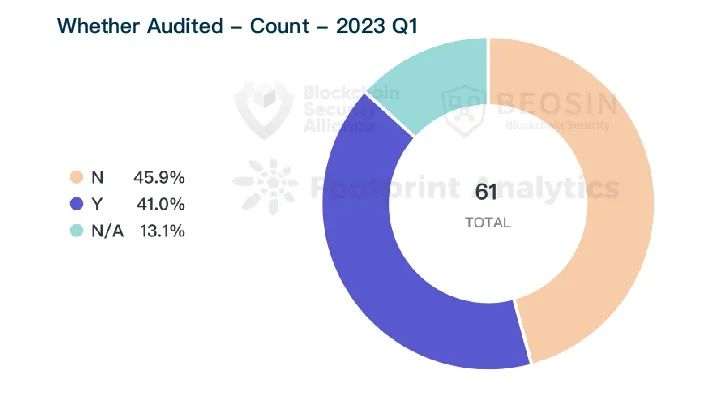

从审计情况来看,被攻击的项目中,仅有41%的项目经过了审计。

2 攻击事件总览

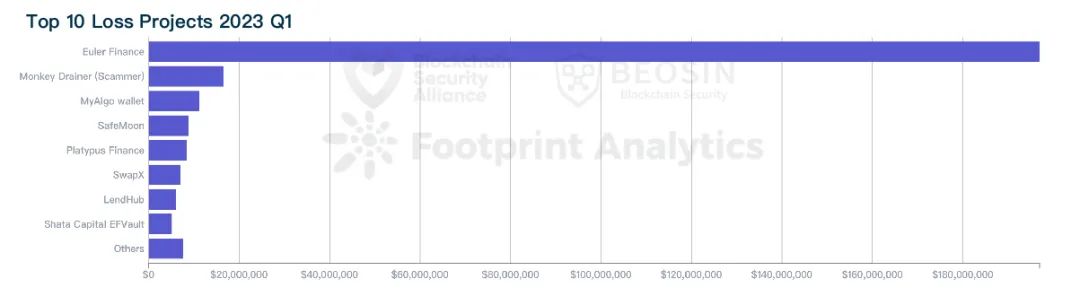

2023年第一季度,Beosin EagleEye安全风险监控、预警与阻断平台共监测到Web3领域主要攻击事件61起,总损失金额约为2.95亿美元。其中损失金额超过1亿美元的安全事件共1起(Euler Finance闪电贷攻击事件损失1.97亿美元)。损失1000万美元-1亿美元区间的事件2起,100万美元-1000万美元区间的事件17起。

从总体来看,第一季度攻击事件损失金额呈现逐月增加的趋势。3月为攻击事件频发的一个月,总损失金额达到了2.35亿美元,占第一季度总损失金额的79.7%。

3 被攻击项目类型

84%的损失金额来自DeFi类型

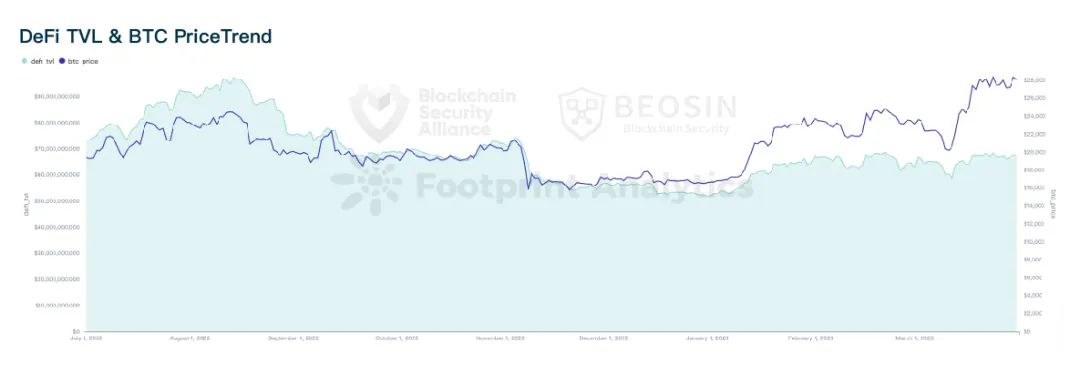

随着长达数月的下行和多次黑天鹅事件清杠杆,加密市场触底反弹。DeFi的TVL随着币价在一季度震荡回升。

2023年第一季度,DeFi类型项目共发生42次安全事件,占总事件数量的68.9%。DeFi总损失金额达到了2.48亿美元 ,占总损失金额的84%。DeFi为本季度被攻击频次最高、损失金额最多的项目类型。

NFT类型损失金额排名第二(1852万美元),主要来自于NFT钓鱼事件。排名第三的类型为个人用户,该类别均为钓鱼攻击。损失金额的第四位为钱包攻击事件。从类型上来看,损失金额的第2-4位均和用户安全紧密相关。

2023年第一季度仅发生了1次跨链桥安全事件,损失金额为13万美元。而在2022年,12次跨链桥安全事件共造成了约18.9亿美元损失,居所有项目类型损失的第一位。在2022年跨链桥安全事件频发后,跨链桥项目的安全性在本季度得到了较大的提升。

4 各链平台损失金额情况

80.8%的损失金额来自Ethereum

2023年第一季度,Ethereum链上共发生主要攻击事件17起,损失金额约为2.38亿美元。Ethereum链上损失金额居所有链平台的第一位,占比约80.8%。

BNB Chain上监测到了最多的攻击事件,达到了31起。其总损失为1948万美元,排所有链平台损失的第二位。

损失排名第三的公链为Algorand,损失来自于MyAlgo钱包被盗事件。Algorand链在2022年没有发生过主要安全事件。

值得一提的是,2022年Solana链上损失金额排所有公链的第三位,而在本季度并未监测到主要攻击事件。

5 攻击手法分析

本季度损失金额最高的攻击手法为闪电贷,8次闪电贷事件损失约1.98亿美元,占所有损失金额的67%。

攻击手法频率最高的为合约漏洞利用,27次攻击占所有事件数量的44%。合约漏洞共造成3905万美元的损失,为所有攻击类型损失金额的第二位。

2023年第一季度,DeFi类型项目被攻击了42次,其中有22次都源于合约漏洞利用。DeFi项目方需要尤其注重合约的安全性。

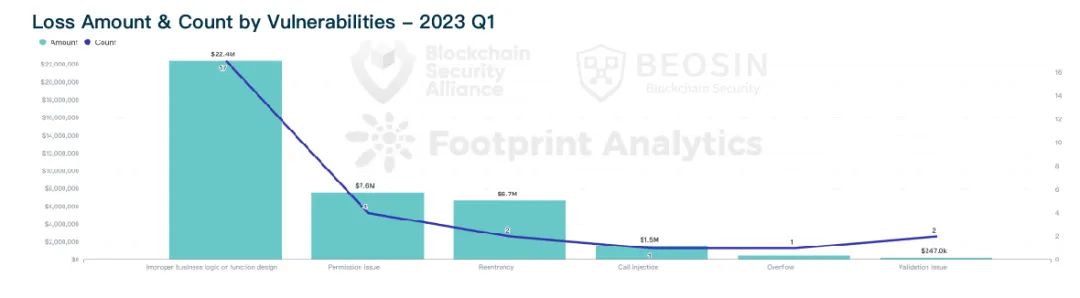

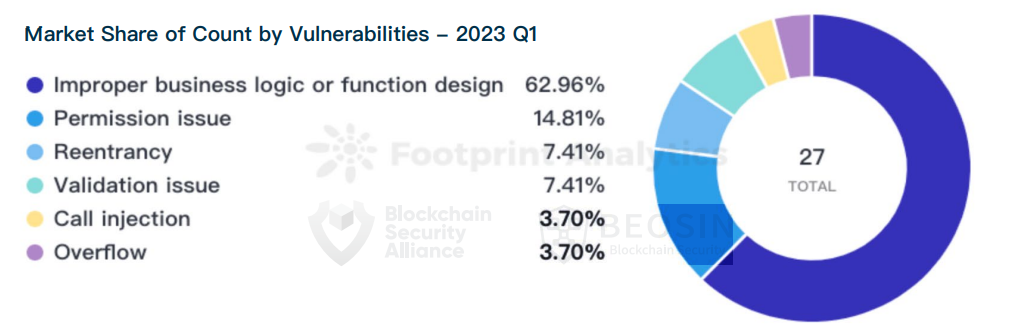

按照漏洞类型细分,造成损失最多的前三名分别是业务逻辑/函数设计不当、权限问题和重入。17次业务逻辑/函数设计不当漏洞共造成了2244万美元的损失。

6 典型案例攻击手法分析

6.1 Euler Finance安全事件

事件概要

3月13日,Ethereum 链上的借贷项目 Euler Finance 遭到闪电贷攻击,损失达到了 1.97 亿美元。

3月16日,Euler基金会悬赏100万美元以征集对逮捕黑客以及返还盗取资金有帮助的信息。

3月17日,Euler Labs首席执行官Michael Bentley发推文表示,Euler“一直是一个安全意识强的项目”。从2021年5月至2022年9月,Euler Finance接受了Halborn、Solidified、ZK Labs、Certora、Sherlock和Omnisica等6家区块链安全公司的10次审计。

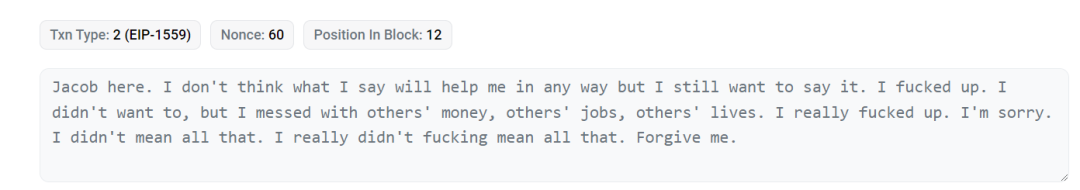

从3月18日开始至4月4日,攻击者开始陆续返还资金。期间攻击者通过链上信息进行道歉,称自己“搅乱了别人的钱,别人的工作,别人的生活”并请求大家的原谅。

4月4日,Euler Labs在推特上表示,经过成功协商,攻击者已归还了所有盗取资金。

漏洞分析

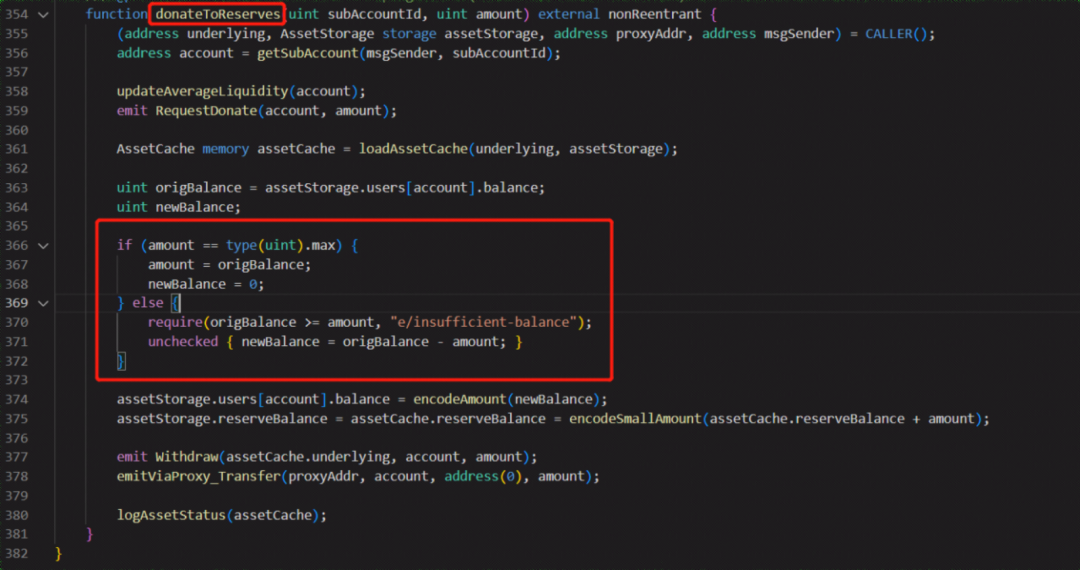

在本次攻击中,Etoken合约的donateToReserves函数没有正确检查用户实际持有的代币数量和捐赠后用户账本的健康状态。攻击者利用这个漏洞,捐赠了1亿个eDAI,而实际上攻击者只质押了3000万个DAI。

由于捐赠后,用户账本的健康状态符合清算条件,借贷合约被触发清算。清算过程中,eDAI和dDAI会被转移到清算合约。但是,由于坏账额度非常大,清算合约会应用最大折扣进行清算。清算结束后,清算合约拥有310.93M个eDAI和259.31M个dDAI。

此时,用户账本的健康状态已恢复,用户可以提取资金。可提取的金额是eDAI和dDAI的差值。但池子中实际上只有3890万DAI,所以用户只能提取这部分金额。

6.2 BonqDAO安全事件

事件概要

2月1日,加密协议BonqDAO遭到价格操控攻击,攻击者铸造了1亿个BEUR代币,然后在 Uniswap 上将 BEUR 换成其他代币,ALBT价格下降到几乎为零,这进一步引发了 ALBT 宝库的清算。按照黑客攻击时的代币价格,损失高达8800万美元,但是由于流动性耗尽,事件实际损失在185万美元左右。

漏洞分析

本次攻击事件攻击者共进行了两种方式的攻击,一种是控制价格大量借出代币,另一种是控制价格清算他人财产从而获利。

BonqDAO 平台采用的预言机使用函数 ‘getCurrentValue’ 而不是 ‘getDataBefore’。

黑客通过质押10个TRB代币(价值仅约175美元)成为了价格报告者,并通过调用 submitValue 函数修改预言机中 WALBT 代币的价格。价格设置完成之后,攻击者调用Bonq合约的createTrove函数,创建trove合约,并向该合约中抵押了0.1个WALBT代币进行借款操作。正常来说,借款额度应该是小于0.1个WALBT的价格,从而保证抵押率维持在一个安全的范围,但是在本合约的借贷过程中,计算抵押物价值的方式是通过TellorFlex合约来进行实现的。而在上一步,攻击者已经把WALBT价格拉得异常高,导致攻击者在本次借款中,借出了1亿枚BEUR代币。

攻击者在第二笔交易中将WALBT价格设置得异常低,从而使用少量的成本将其他用户所抵押的WALBT代币清算出来。

6.3 Platypus Finance安全事件

事件概要

2月17日,Avalanche平台的Platypus Finance因函数检查机制问题遭到攻击,损失约850万美元。然而攻击者并没有在合约中实现提现功能,导致攻击收益存放在攻击合约内无法提取。

2月23日,Platypus表示,已经联系了Binance并确认了黑客身份,并表示将至少向用户偿还63%的资金。

2月26日,法国国家警察已经逮捕并传唤了两名攻击Platypus的嫌疑人。

漏洞分析

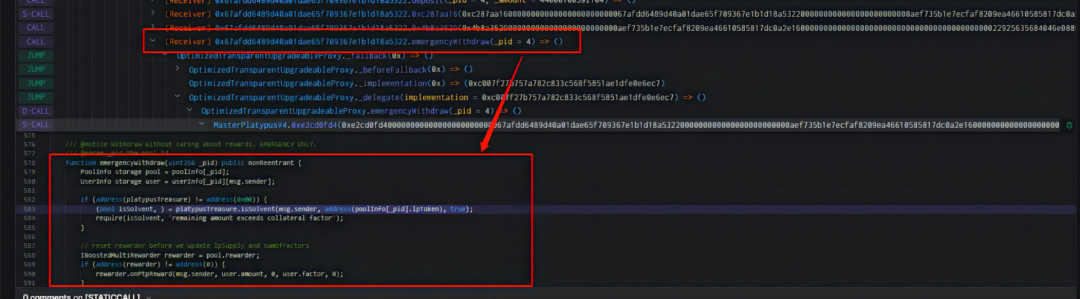

攻击原因是MasterPlatypusV4合约中的emergencyWithdraw函数检查机制存在问题,仅检测了用户的借贷额是否超过该用户的borrowLimitUSP(借贷上限),而没有检查用户是否归还债务的情况。

攻击者首先通过AAVE合约闪电贷借出4400万枚的USDC存入Pool合约中,然后mint了4400万枚LP-USDC。接着攻击者调用borrow函数借出了4179万枚USP,下一步立马调用了EmergencyWithdraw函数。

在EmergencyWithdraw函数中有一个isSolvent函数来验证借贷的余额超过可借贷最大值,返回true就可以进入transfer操作,而没有考虑验证负债金额是否已经偿还的情况。所以攻击者可以在没有偿还债务的情况下直接调用成功提取出之前质押的4400万枚LP-USDC。

7 资金流向分析

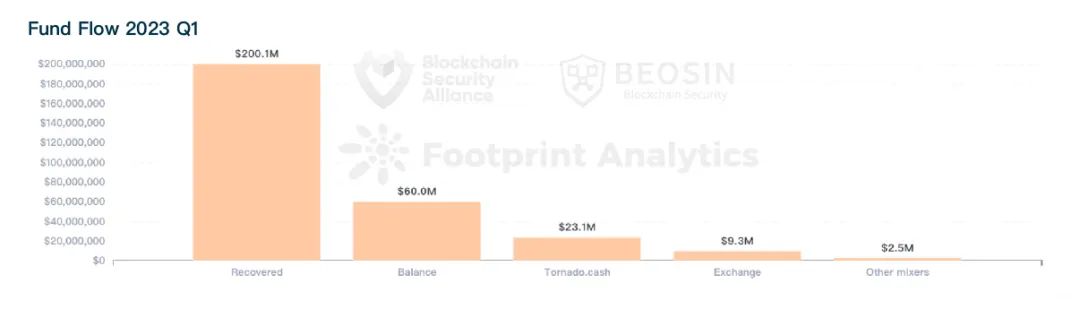

2023年第一季度,约有 $200,146,821的被盗资产得以追回,占所有被盗资产的67.8%。其中,Euler Finance 被盗的1.97亿美元资产已经全部被黑客返还。更多追回的例子包括:2月13日,攻击dForce的黑客返还了全部盗取的365万美元资金;3月7日,攻击Tender.fi的白帽黑客返还了盗取资金并获得了62 ETH的赏金。本季度资金追回的情况优于2022年的任何一个季度。

Beosin KYT反洗钱分析平台发现约有2313万美元(7.8%)的资产转入了Tornado Cash,另外有254万美元的资产转入了其他混币器。和去年相比,本季度转入混币器的被盗资金比例大幅度减少。事实上,从去年8月Tornado Cash遭受制裁以来,转入Tornado Cash的被盗资金比例自2022年Q3开始就呈现持续下降趋势。

同时,Beosin KYT反洗钱分析平台发现约有6002万美元(20.3%)的资产还停留在黑客地址余额。还有约932万美元(3.1%)的被盗资产转入了各交易所。转入交易所的事件大部分为涉及金额不高的攻击事件,少部分为一些过了几天才被公众关注到的钓鱼事件。由于关注度低或者关注延迟等原因,让黑客有了将赃款转入交易所的可乘之机。

8 项目审计情况分析

2023年第一季度遭到攻击的项目中,除开8个无法用是否审计衡量的事件(如一些个人用户遭受的钓鱼攻击等),在剩下被攻击的项目中,接受过审计的有28个,未接受审计的有25个。

本季度共有27起合约漏洞利用导致的攻击事件,其中审计过的项目有15个(损失约3119万美元),未审计的有12个(损失约786万美元)。整个市场审计质量依旧不容乐观。建议项目方在选择审计公司之前一定要多加比对,选择专业的审计公司才能让项目安全得到有效的保障。

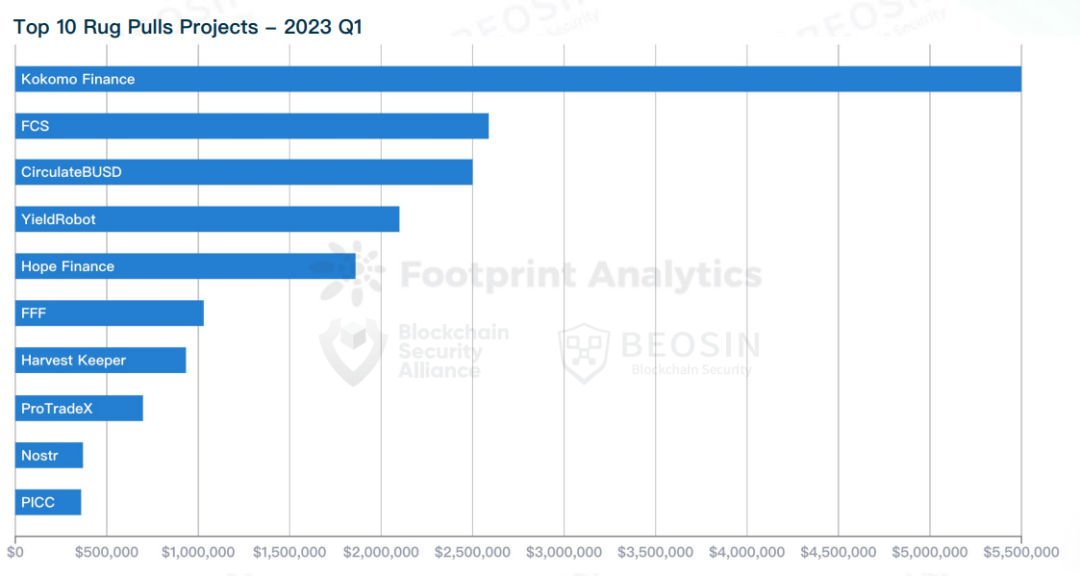

9 Rug Pull 分析

2023年第一季度,Web3领域共监测到主要Rug Pull事件41起,涉及金额约 2034万美元。

从金额来看,6起(14.6%)Rug Pull事件金额在100万美元之上,10万至100万美元区间的事件共12起(29.2%),10万美元以下的事件共23起(56%)。

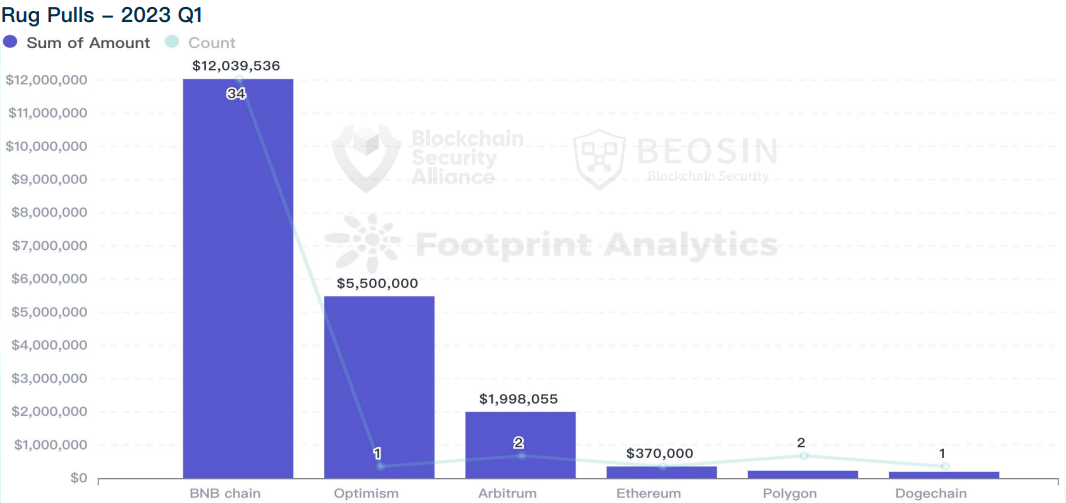

41起Rug Pull事件中,有34个项目部署在BNB Chain,占到了83%。为何众多诈骗项目选择BNB Chain呢?原因可能有如下几点:

1)BNB Chain GAS费用更低,出块时间间隔也更短。

2)BNB Chain活跃用户更多。诈骗项目会优先选择活跃用户多的公链。

3)BNB Chain的用户使用Binance出入金更方便快捷。

10 2023 Q1安全态势总结

从总体上来看,2023年第一季度攻击事件总损失金额低于2022年任何一个季度,资金追回情况也优于2022年所有季度。在黑客猖獗的2022年过去之后,Web3领域的总体安全性在这一季度得到了较大的提升。

DeFi为本季度被攻击频次最高、损失金额最多的项目类型。DeFi领域共发生42次安全事件,其中22次都源自合约漏洞利用(22个项目审计和未审计的项目各有11个)。如果寻找专业的安全公司进行审计,其中绝大部分漏洞都可以在审计阶段被发现和进行修复。

本季度用户安全也是值得关注的重点。随着本季度Blur带领NFT市场重回火热,随之而来的NFT钓鱼事件也大幅增加。仔细检查每一个链接是否是官网、检查签名内容、完整检查转账地址的正确性、从官方应用商店下载应用、安装防钓鱼插件 — 每一个环节都必须时刻保持警惕。

本季度Rug Pull事件依旧频发,其中56%的项目跑路金额在10万美元以下。这类项目通常官网、推特、电报、Github等信息缺失,没有Roadmap或白皮书,团队成员信息可疑,项目上线到最后跑路周期不超过三个月。建议用户多多对项目进行背景调查,避免资金遭受损失。